Tõenäoliselt pole vaja korrata, et WEP-i turvalisus Wi-Fi jaoks on juba ammu maavärinas laiemalt lahti murtud kui Humpty Dumpty, ega seda, et WPA on sama ohutu kui Lib Dem MPi enamus. Ja ometi näitab veebimajutusvarustuse UK2 hiljutine uuring koos YouGoviga, et Suurbritannia avalikkus, kui küsitakse, kas teie WiFi-ühendus on krüptitud? vastab tavaliselt mitte bovvered.

miks mu hiir klõpsab kaks korda

Küsitutest kontrollib 56% kunagi või harva enne sisselogimist, kas leviala on krüptitud. Needsamad inimesed kindlustavad oma koduse WiFi palju tõenäolisemalt, nii et see pole mitte ainult teadlikkuse ebaõnnestumine, vaid pigem usalduse ületamine. Usaldage hotelli, kohvikut või pubi, mis pakub tasuta WiFi-ühendust - ja teenusepakkujat.

Teie väidetavalt turvalisele traadita võrgule juurdepääsu saamiseks ei vaja ta füüsilist juurdepääsu teie ruuterile, arvutile ega muule

Selline usaldus on sageli vales kohas, kus peitub potentsiaalne turvarisk ja mis seab mind kenasti kokku minu tähelepanu köitnud tegeliku loo järgi - nimelt et Wi-Fi Protected Setup (WPS) protokoll on olnud hästi ja tõeliselt ohustatud. WPS on see nupp, mille olete oma kodu- või väikeettevõtte võrgu seadistamisel tõenäoliselt vajutanud traadita ruuteri turvamiseks. See on see, mis hõlpsalt kõrvaldas kogu käsitsi turvakonfiguratsiooni ja muutis traadita turvalisuse seadistamise nii lihtsaks kui ka kiireks. Või nii arvasid.

Tõde on vähem julgustav, sest WPS on rünnaku suhtes haavatav, kuid mitte selle suur punane nupp. WPS-il on veel üks aspekt, mis tuleb sisestada mitte nupuvajutusega, vaid kaheksakohalise PIN-koodiga. See WPS-protokolli PIN-versioon on osutunud palju vähem turvaliseks, kui kõik eeldasid. Selgub, et selle krüpteerimise purustamiseks tavalise jõhkra rünnaku abil ei pea häkker paljastama kõiki kaheksat numbrit, mis nõuaks palju aega ja arvutusvõimsust. Selle asemel peavad nad dešifreerima ainult PIN-koodi neli esimest numbrit.

kas saate kohalikke kanaleid Amazon tulepulgale

Jah, lugesite seda õigesti: see turvalise välimusega PIN pole nii turvaline. Muidugi kasutavad pangakaardid neljakohalist PIN-koodi ja nii pangad kui ka nende kliendid tunduvad piisavalt õnnelikud, et sularahaautomaadis kaartide kasutamisel sellesse usaldada, kuid nende kahe pealtnäha identse autentimise eksemplari vahel on suur erinevus.

Oma raha sularahaautomaadist välja võtmiseks peab kõigil võimalikel halbadel inimestel olema teie füüsiline kaart ning ta peab oskama selle PIN-koodi ära arvata või muul viisil kätte saada. Teie väidetavalt turvalisele traadita võrgule juurdepääsu saamiseks ei vaja ta seevastu füüsilist juurdepääsu teie ruuterile, arvutile ega muule - ta saab lihtsalt seadistada oma arvuti, et proovida kõiki võimalikke kombinatsioone. (Siin on kasulik, kui kaua minu paroolikalkulaator murda Steve Gibsoni GRC turvasait : matemaatika boffins juhivad tähelepanu selle puudustele, kuid see on piisavalt hea pakettide tagumiste hinnangute jaoks.)

Turbeuurijad on välja lasknud tööriista nimega Reaver, mis saab seda viga ära kasutada ja võimaldab kõigil murda lihtsama WPS-i PIN-koodi ja pääseda ruuteri WPA2 eeljagatud võtme (PSK) selgetekstiversioonile, mis seejärel selle tulemusel avaldatakse. Täielikul PIN-koodil oleks rohkem kui kümme miljonit kombinatsiooni, kuid vähendatud numbriga PIN-koodil on ainult 11 000 või seda enam. Pidage meeles, et pole oluline, kui keeruline on teie PIN-koodi taga peituv PSK - WPS PIN-meetodi abil olete oma Wi-Fi-võrku kaitsnud, kasutades tegelikult vaid neljakohalist numbrit.

Google'i otsing PSK häkkimise õpetuste kohta näitab, et isegi ilma selle WPS PIN-i haavatavuseta on WPA2-PSK toore jõuga üles leida, kuid see võtaks palju kauem aega ja potentsiaalne häkker vajaks aja investeerimiseks väga head põhjust ja vajalikud ressursid. Vähendage seda aja- ja ressursinõudlust piisavalt ja äkki muutuvad teie ruuter ja WiFi-võrk juhusliku häkkimise jaoks atraktiivsemateks sihtmärkideks.

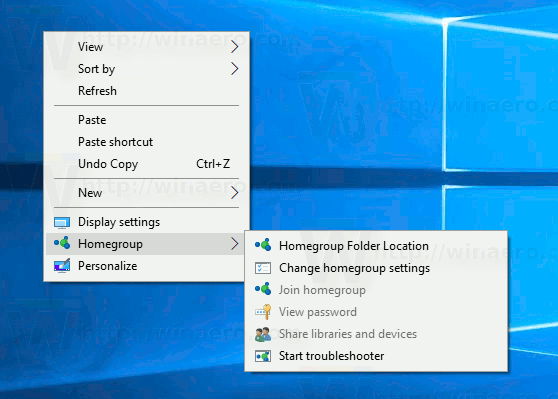

See pole kõik halb uudis: võite lihtsalt keelata ruuteri WPS-i funktsiooni, et eemaldada PIN-kood, mida Reaveri sarnased otsivad. Ma usun, kuid selle kirjutamise ajal pole selle veendumuse kinnituseks üksikasju, et paljud ruuterite tootjad on haavatavuse sulgemiseks kas vabastanud või töötavad püsivara värskenduste kallal. Eeldatakse, et lülitate välja PIN-koodi (mitte kõik ruuterid) kasutaja seadistamise võimalus).

Veelgi parem, alustage uuesti ja seadistage oma Wi-Fi-võrk pika ja keeruka PSK abil, et muuta toore jõu rünnakud ebapraktiliseks: mõelge 32 või enamast tähemärgist koos tavalise tähtede, numbrite ja erimärkide seguga. Kasutades seda eespool mainitud Haystacki kalkulaatorit, näete, et lihtsal neljakohalisel PIN-koodil võtab murdmine aega vaid sekundid, kuid keerukas 32-kohaline parool võtab aega 6,22 tuhat triljonit triljonit sajandit - isegi kõige halvema stsenaariumi korral. massiivne pragunev massiiv, mida kasutatakse saja triljoni arvamise teostamiseks sekundis!

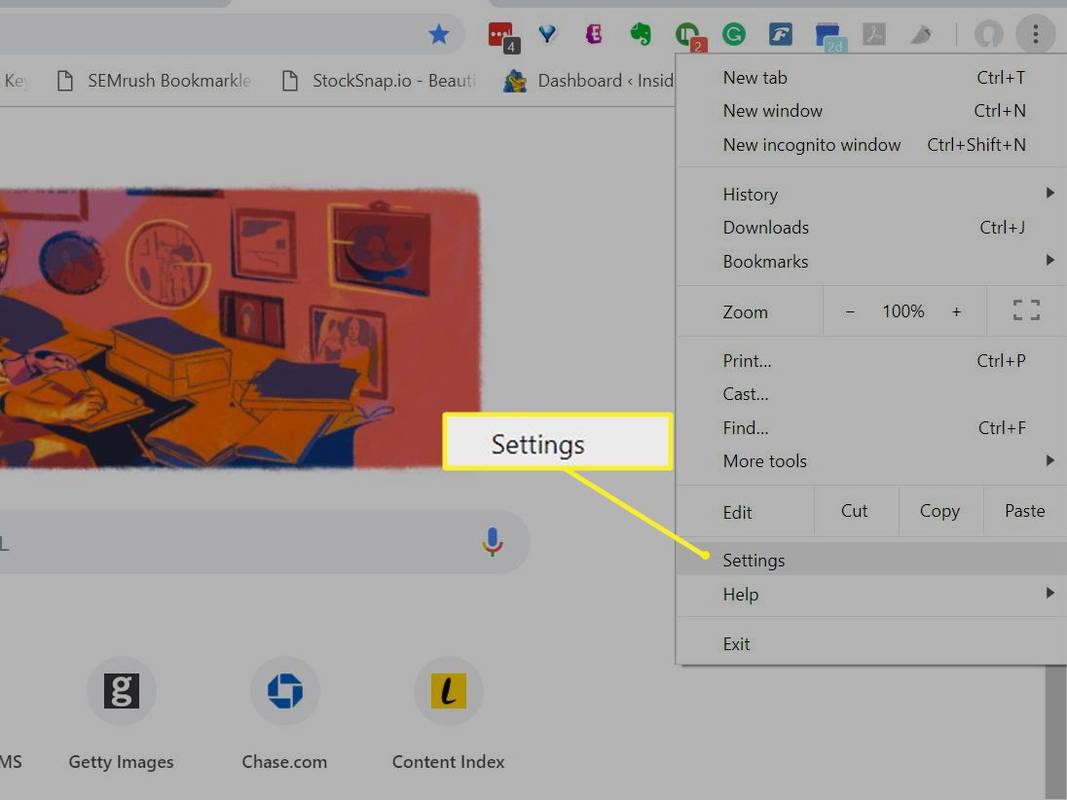

kroomitud

Stereotüüpse ohtliku väikeettevõtte armastatud WPA2-PSK, eeljagatud võtme juurutamine, mõrvati paar aastat tagasi ja ka WPA2 koos TKIP-ga pole turvaline võimalus, muutes Wi-Fi - paljude inimeste jaoks - üsna lihtsalt ebakindel. AES-iga WPA2 on okei, nagu ka WPA2-Enterprise koos RADIUS-autentimisserveriga või isegi WPA2-PSK koos 32-märgise võtmega. Kuna WPA2-PSK toetab tegelikult kuni 63 tähemärgiseid võtmeid ja enamik traadita seadmeid vahemällu salvestab selle võtme igaveseks, nii et see tuleb sisestada ainult üks kord, pole nii keeruline välja töötada, mida peaksite tegema - ometi on pikad paroolid endiselt kõik liiga sageli peetakse tarbetuks ja liiga keerukaks. Ohkama ...